La trappola della trasparenza in Rete

Codici aperti Sicurezza, controllo e libertà nella Rete. Una successione di termini dove il terzo anello rischia di essere spezzato dai primi due. Un saggio del giurista Giovanni Ziccardi. Socializzare i «metadati», perché le informazioni sono un bene comune che non può essere sottoposto alle regole del mercato. La provocatoria intervista di Evgeny Morozov alla «New Left Review»

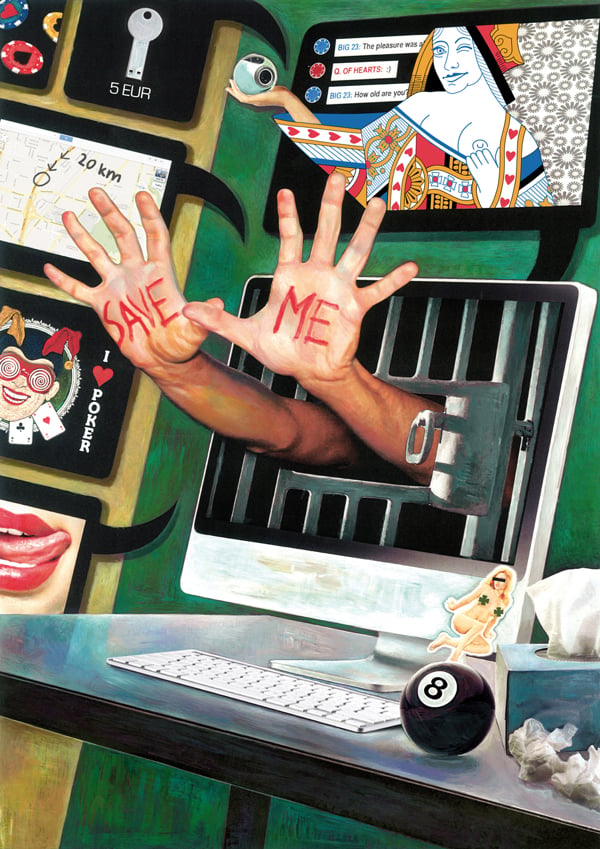

Illustrazione di Mirco Brizi. Tratta da mircobrizi.carbonmade.com

Illustrazione di Mirco Brizi. Tratta da mircobrizi.carbonmade.comCodici aperti Sicurezza, controllo e libertà nella Rete. Una successione di termini dove il terzo anello rischia di essere spezzato dai primi due. Un saggio del giurista Giovanni Ziccardi. Socializzare i «metadati», perché le informazioni sono un bene comune che non può essere sottoposto alle regole del mercato. La provocatoria intervista di Evgeny Morozov alla «New Left Review»

Sicurezza, sorveglianza, controllo. Tre termini da secoli ricorrenti nel lessico politico della modernità. Thomas Hobbes ha privilegiato la prima, considerando la sicurezza come un architrave dello Stato, dove i singoli cedono parte della loro libertà in cambio della sicurezza garantita dal sovrano. Le funzioni di polizia, l’istituto del segreto di Stato, la diplomazia sono sì prerogative esclusive dello Stato, come ha sottolineato recentemente con efficacia il filosofo francese Jacques Ranciere, ma questo non toglie nulla al fatto che la sicurezza è in una relazione conflittuale con la democrazia politica. Lo Stato di emergenza non è quindi da considerare un’eccezione nella vita politica, ma un fattore immanente l’essenza stessa dello Stato. Jeremy Bentham ha visto, invece, nella sorveglianza una pietra miliare della modernità politica, dove ci sono organizzazioni e istituzioni che devono essere poste al riparo dello sguardo pubblico per essere efficaci nel loro compito. La democrazia si ferma quindi ai portoni di ingresso delle caserme, del ministero degli interni, degli esteri, del carcere. L’immagine del panopticon non indica solo la potenziale pervasività della sorveglianza, ma anche l’asimmetria di potere esistente tra l’osservatore e l’osservato.

Il mistero da difendere

La sorveglianza ha dunque come obbligato sottofondo procedure che vengono attivate e sviluppate con discrezione e con tasso di arbitrio che varia nel tempo a seconda delle richieste di «pubblicità» che vengono avanzata dai parlamenti nazionali e dall’opinione pubblica. Il «mistero» che deve avvolgere i compiti del sorvegliante è tuttavia propedeutico al conseguente controllo che viene esercito sulla vita dei singoli. Gli arcana imperi che hanno da sempre accompagnato l’esercizio del potere statale sulla vita delle popolazioni possono essere regolati, limitati, ma non possono essere eliminati. Questo è il mantra del pensiero politico liberale. Più realistica è allora la nozione, introdotta da filosofi come Michel Foucault e Gilles Deleuze, di società del controllo per indicare l’antinomia tra libertà e sicurezza. La catena che lega sicurezza, sorveglianza e controllo rischia infatti di rendere illusoria la libertà personale e quel diritto alla riservatezza – la privacy – che distingue uno stato autoritario da uno stato democratico.

Un quadro analitico, questo descritto in sintesi, che non ha avuto grandi variazioni, indipendentemente dallo sviluppo delle tecnologie del controllo. Le videocamere diffuse nelle città, così come la possibilità di intercettazioni telefoniche di massa, la possibilità di schedare le abitudini sessuali, l’adesione a questo o quel partito o sindacato, così come le microspie hanno semmai favorito la discrezionalità da parte delle forze di polizia, anche se è emersa la tendenza del settore privato – imprese, basti pensare, per rimanere in Italia, alla schedatura di massa della Fiat – ad intrecciare «autonomamente» la catena tra sicurezza, sorveglianza e controllo. Scenari che subiscono una radicale mutazione con le tecnologie digitali.

È attorno a questo mutamento che ruota il volume di Giovanni Ziccardi Internet, controllo e libertà (Raffaello Cortina, pp. 252, euro 24). L’autore offre una buona bussola per orientarsi in un campo – quello del tecnicismo della norme e leggi vigenti – dove è facile smarrirsi. Il punto di partenza è noto: lo sviluppo tecnologico e del software consentono di raccogliere e elaborare dati personali in tempo reale. Sono manufatti che non sono ad uso esclusivo da parte dello Stato, ma anche di imprese private che hanno il loro core business proprio sul data mining.

Il diritto all’oblio

Facebook, Google, Twitter, sono i nomi più noti, ma altri se ne possono aggiungere, al punto che il «settore dei metadati» è quello che non ha conosciuto crisi in tutti questi anni. E visto che la Rete è diventato un medium così diffuso, tutte le attività on-line dei «naviganti» possono essere «tracciate», catalogate, memorizzate al fine di definire «profili» individuali ai quali è difficile contrapporre tecniche di difesa della propria privacy. Una situazione amplificata dal fatto che la connessione ad Internet non avviene più solo tramite il computer, ma attraverso telefoni cellulari e tablet che sono alla portata d’uso di miliardi di persone. Ziccardi ricostruisce la discussione che attorno a questi temi si è sviluppata in ambito giuridico, sottolineando la rilevanza delle tesi di Stefano Rodotà, Lawrence Lessig e Yochai Benkler sulla violazione sistematica della privacy e sulla riduzione a merce delle identità personali, ridotte a un accumulo di dati da vendere al miglior offerente. Particolarmente importanti sono, a questo proposito, le analisi di Rodotà sulla necessità di definire regole a tutela del «secondo corpo» (i dati raccolti sul singoli e sul cosiddetto habeus data) e per garantire il diritto di uscita dal sistema e il diritto all’oblio dell’«uomo di vetro».

Il quadro che ne esce è la contraddizione tra libertà e controllo che diventa contraddizione irriducibile proprio perché il controllo diventa pervasivo a causa della «scalabilità» delle tecnologie messe in campo, fattore che consente di raccogliere sia piccole e grandi quantità di dati, fattore che consente anche una privatizzazione della difesa della privacy, che da diritto sancito dalle costituzioni diventa un nuovo e fiorente settore economico. Elemento inoltre non trascurabile è il fatto che più che un grande fratello orwelliano, il controllo è effettuato da imprese e stati nazionali. Con efficacia, recentemente lo studioso canadese David Lyon ha nuovamente scritto, nel suo dialogo con Zygmunt Bauman (Sesto potere, Laterza), del passaggio dalla panopticon a quella del synopticon, intendendo con ciò la possibilità che il controllo è ormai vis-à-vis, cioè tutti controllano tutti. Ma più che una democratizzazione, la deriva è una società del controllo dove ogni aspetto della vita, sia pubblica che privata, è monitorato, memorizzato e elaborato da imprese e stati nazionali. E se occorre sviluppare forme di difesa dei diritti individuali alla privacy, allo «sganciamento» dal sistema, è altrettanto evidente che le tecnologie del controllo consentono di definire una «mappa» della popolazioni in base al credo religioso, al colore della pelle, al genere sessuale di appartenenza, al lavoro svolto, stabilendo criteri differenziati di pericolosità per l’ordine costituito. Le tecnologie di controllo aggirano i diritti di cittadinanza che da universali divengono differenziati in base ai parametri definiti da chi esercita il controllo, affermando una limitazione della democrazia.

Un libro, dunque, importante per la capacità di segnalare le poste in gioco, anche quando affronta le strategie di controllo messe in campo dagli Stati per garantire la sicurezza nazionale, come attestano le vicende di Wikileaks e Edward Snowden. In questo caso, l’attenzione si sposta sui progetti di monitoraggio della Rete della National Security Agency statunitense e dalle organizzazioni omologhe inglesi e francesi.

Le tecnologie usate riguardano l’uso massiccio di software e dispositivi che possono essere inseriti dentro le tecnologie. Non solo software che «frugano» tra gli archivi personali, inviando dati sensibili a chi li ha inseriti attraverso back-doors o spyware, ma anche strumenti di geo-localizzazione, droni che possono essere usati per la raccolta di informazioni da parte di organizzazioni di intelligence. Ziccardi evidenzia il fatto che in questo caso filosofi del diritto e giuristi, negli Stati Uniti, ma non solo, spesso sono più propensi a sostenere le ragioni di chi esercita un controllo al riparo da sguardi «indiscreti». Tutto ciò in nome della sicurezza nazionale. L’autore critica queste posizioni prospettando una struttura giuridica agile e snella che si adegui all’«evoluzione tecnologica» e comunque all’interno di un bilanciamento tra difesa delle libertà personali e collettive e sicurezza nazionale che non penalizzi il primo piatto della bilancia.

C’è però da registrare che il sequel dell’attacco alle Torre Gemelli ha visto la formazione di un complesso militare-digitale che vede una stretto intreccio tra settore privato e settore pubblico in un’alternanza tra collaborazione e competizione nella raccolta e uso dei dati raccolti. Un complesso militare-digitale tanto potente, quando dinamico, che ha spesso la forza di cancellare il confine tra attività civili e attività militari. La National Security Agency è stata spesso accusata di aver fatto pressioni sulle imprese per avere dati sulle attività comunicative di utenti della Rete. Accuse che non hanno risparmiato le imprese coinvolte, che non hanno spesso opposto nessuna resistenza.

La via neoliberale alla sicurezza

Ma se in alcuni casi la collaborazione avviene all’interno di una distinzione dei rispettivi campi di intervento, in altri settori la crescita del complesso militare-digitale è favorito dalle politiche neoliberiste di outsourcing della gestione della sicurezza ai privati. Il carcere, ovviamente, è il caso più evidente, almeno negli Stati Uniti. Lo stesso discorso si potrebbe dire per l’uso di contractors privati nella gestione del settore militare, della protezione civile. Il caso dei droni è il case study più avveniristico, ma allo stesso tempo consolidato. Usati inizialmente per attività militari a distanza, i droni sono sempre più usati dalle polizie metropolitane e dalla protezione civile all’interno di una condivisione dei dati che assegnano a questa tecnologia un ruolo centrale nel controllo just in time della vita nelle grandi e piccole metropoli.

Le forme di difesa non sono molte. Il diritto all’oblio, certo; l’anonimato, attraverso l’uso di programmi informatici per la crittografia. Strumenti di autodifesa che consentono di sottrassi al controllo sulla propria vita, senza nessuna differenza tra quella esperita dentro lo schermo e quella da «disconnessi» dalla Rete. Una situazione affrontata in una intervista concessa da Evgenj Morozov alla rivista inglese «New Left Review» (n. 91).

Morozov è un media theorist che ha sottolineato nei suoi scritti, a partire da La delusione della Rete (Codice edizioni) e Internet non salverà il mondo (Mondadori), l’impossibilità di pensare alla Rete come a uno strumento che favorisce la democrazia. In una brillante e avvincente ricostruzione della sua educazione sentimentale al pensiero critico, punta l’indice sull’accumulo di dati da parte delle imprese, arrivando a prospettare una situazione dove uomini e donne saranno tutti schedati e ridotti a profili da gestire secondo strategie capitaliste di commercializzazione. Per evitare questa radicale riduzione a merce della prassi umana, Morozov arriva a prospettare una socializzazione da parte degli stati dei data center a partire dal presupposto che le informazioni, senza nessuna distinzione tra informazioni individuali e collettive, sono un bene comune che non può essere sottoposto alle ferree regole dell’economia di mercato. Una strategia di autodifesa dentro e contro la società del controllo che ha il pregio, assieme all’invito di Giovanni Ziccardi a sviluppare dispositivi giuridici flessibili tesi a regolamentare il settore dei Big Data, di porsi all’altezza dei problemi posti dalla messa a profitto di quella attitudini alla cooperazione sociale che caratterizza l’animale umano.

I consigli di mema

Gli articoli dall'Archivio per approfondire questo argomento