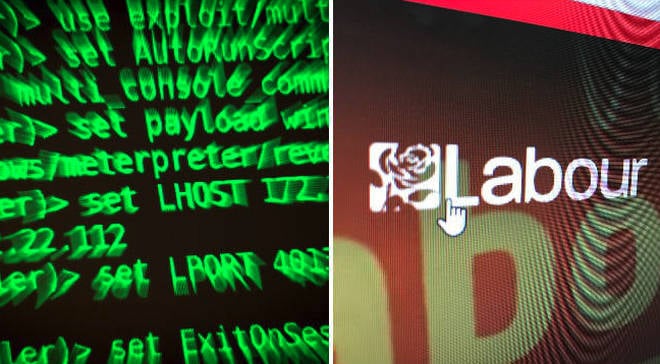

Per il Partito Laburista inglese è stato un brutto inizio di settimana. Lunedì è stato attaccato il sito attraverso il quale i simpatizzanti contribuiscono alla campagna elettorale e il giorno dopo un DDoS, un attacco da negazione di servizio, ha colpito il suo sito principale con lo scopo di metterlo offline. «Labor Connects», uno strumento per gli attivisti per la progettazione e la stampa di materiali, è stato «chiuso per manutenzione» martedì mattina, giorno degli attacchi DdoS.

Jeremy Corbin, il capo del partito, ha definito «molto sospetti» e «pericolosi» questi attacchi sotto elezioni.

Il 12 dicembre infatti i laburisti cercheranno di vincerle contro i conservatori di Boris Johnson aprendo eventualmente un altro scenario intorno alla Brexit, forse con la proposta di un nuovo referendum per scongiurarla. La notizia degli attacchi è stata confermata dal Cyber Security Centre inglese e una fonte laburista ha affermato che gli attacchi provenivano da computer in Russia e Brasile. Tuttavia di fronte alle accuse sollevate dal Times di una fuga di dati sensibili dei donatori del partito, Nial Sookoo, responsabile delle campagne elettorali, in un lettera agli iscritti ha dichiarato che «Ognuno di questi tentativi è fallito grazie ai nostri solidi sistemi di sicurezza. È stata difesa l’integrità di dati e piattaforme».

Si riferiva in particolare al fatto che il Labour è cliente di Cloudflare, azienda specializzata nel respingere gli attacchi DDoS, servizio che però dati i costi non tutti i potenziali bersagli possono permettersi. Gli attacchi DDoS indirizzano enormi quantità di traffico Internet verso un obiettivo nel tentativo di sopraffare i server web, causando il crash del loro software. Spesso vengono eseguiti tramite una rete di computer infetti noti come botnet.

Gli attacchi DDoS inoltre non vengono identificati immediatamente poiché non comportano la violazione evidente dei sistemi e spesso sono usati come tattica diversiva. Un comportamento tipico di «Nation state hackers», come il gruppo nordcoreano Lazarus che usa DDoS e ransomware per confondere le tracce dopo gli attacchi finanziari.

Kaspersky, nota azienda di cybersecurity, proprio pochi giorni fa ha avvertito che gli attacchi DDoS sono aumentati del 30% nel terzo trimestre di quest’anno. Diretti in particolare verso scuole e piccole e medie imprese (Pmi), sono spesso originati da reti di computer zombi, come quelle affittate da hacker quindicenni – che su Instagram fanno il lavoro sporco per conto di organizzazioni criminali ben più pericolose – con un costo medio aziendale di 138.000 dollari per ogni singolo attacco.

Il problema è serio. Un’azienda di intelligenza artificiale per la cybersecurity, Darktrace, avvisando tutti i governi di prepararsi a attacchi molto più sofisticati ha dichiarato «Questa è la punta dell’iceberg delle minacce che, non solo il Partito laburista, ma tutti i partiti politici vivranno senza dubbio ogni giorno».

Un motivo in più per apprezzare la pubblicazione in Gazzetta Ufficiale del decreto del Presidente del Consiglio dei Ministri che istituisce il Computer Security Incident Response Team (Csirt) presso il Dipartimento delle Informazioni per la Sicurezza (Dis).

Il Csirt italiano rimpiazzerà entro quattro mesi il Cert Pa e quello nazionale nella prevenzione e gestione degli incidenti informatici, col compito di informare gli altri Stati Ue eventualmente coinvolti e favorire lo scambio di informazioni, le best practices, e trovare le forme di cooperazione più appropriate di fronte agli attacchi informatici. Bisogna fare presto.