Mentre ogni giorno guardiamo trepidanti la conferenza stampa della Protezione Civile che ci aggiorna sull’evoluzione dell’epidemia di Coronavirus ci rendiamo conto di quanto sia importante e fragile al tempo stesso l’intero sistema sanitario nazionale.

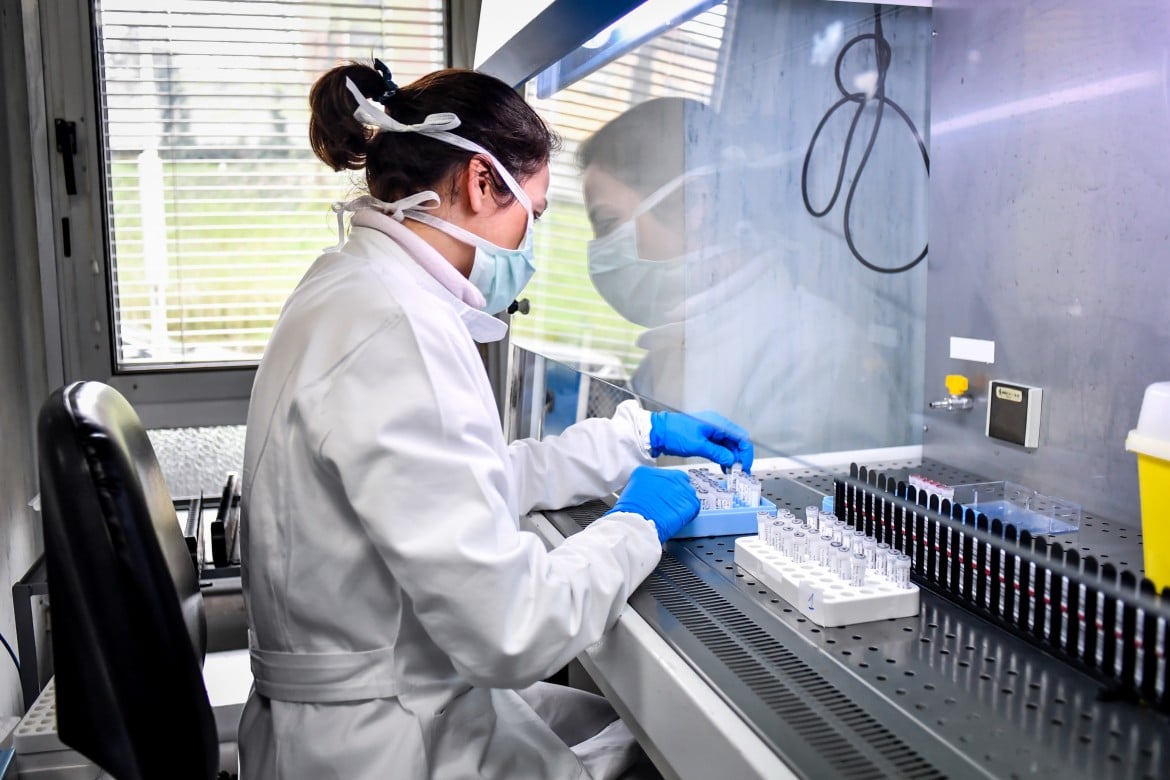

In un momento critico come questo, le strutture ospedaliere e i centri di ricerca rappresentano un baluardo essenziale nella lotta alla diffusione del nemico invisibile.

Purtroppo, oltre alle difficoltà intrinseche della gestione di una situazione complessa che urge il contenimento del virus con tutti i mezzi a disposizione, le strutture sanitarie di tutto il mondo continuano a confrontarsi con attacchi informatici di varia complessità.

Quando parlo con persone che non operano nel mio settore, le principali domande che ricevo sono relative a chi è dietro questi attacchi e soprattutto quali sono le finalità degli attaccanti.

Analizzando l’attuale situazione su scala globale cercherò di fornire le risposte a queste domande.

Va detto innanzitutto che gli attacchi ai sistemi sanitari non sono una novità, anzi proprio questo settore è da sempre preso di mira soprattutto da gruppi dediti al cybercrime.

Se diamo uno sguardo alla lista dei settori maggiormente interessati da attacchi informatici pubblicata nell’ultimo rapporto dell’associazione italiana di sicurezza CLUSIT possiamo renderci conto che il settore è al terzo posto nella graduatoria con un trend in allarmante crescita.

Secondo il rapporto CLUSIT 2020 rispetto al 2018, in termini assoluti nel 2019 si è osservato un incremento del +17% del numero di attacchi gravi.

La quasi totalità degli attacchi registrati, ovvero il 97%, è stato attribuito a gruppi di cyber criminali, solo un 2% è classificato come attività di spionaggio e un 1% ad attacchi da parte di attivisti.

Abbiamo quindi compreso che i gruppi criminali hanno grande interesse nel rubare dati sanitari e ciò accade in quanto questa specifica tipologia di informazioni è facilmente commercializzabile nell’underground cybercriminale. I dati sanitari di un individuo, diversamente da quelli finanziari (e.g. dati relativi alle carte di pagamento), hanno una finestra temporale di utilizzo superiore, dato che una carta di credito può essere bloccata o scadere dopo tre anni, la quasi totalità dei dati relativi all’anamnesi di un individuo restano validi per tutto il tempo in cui è in vita.

Questo significa che un dato sanitario può essere utilizzato dai gruppi criminali per l’intera vita dei pazienti e per molteplici attività illecite quali attacchi di phishing, attacchi malware, e più in generale per diversi tipi di frodi.

Purtroppo, abbiamo visto che anche gruppi nation-state possono essere interessati ad attaccare strutture critiche di un paese per diverse motivazioni, comprese organizzazioni sanitarie ed ospedali.

Le finalità in questo caso sono di spionaggio e sabotaggio. Nel primo caso il furto di un brevetto, di un farmaco o dei risultati dei test condotti su un possibile vaccino potrebbero fornire ad uno stato un vantaggio competitivo significativo.

Altro scenario è quello che vede gruppi di hacker che per conto dei governi conducono attacchi intenzionati a destabilizzare il contesto politico di un paese avversario, ed un attacco in un momento critico come quello che stiamo vivendo potrebbe avere effetti devastanti in tal senso.

Fatte queste premesse vediamo cosa sta attaccando e se il rischio di attacchi contro i nostri ospedali è concreto.

Gli esperti di tutto il mondo continuano ad osservare attacchi contro strutture sanitare e laboratori impegnati nei test per l’individuazione di pazienti positivi.

A confermare i nostri timori, l’annuncio dell’Interpol di pochi giorni fa che mette in guardia da attacchi ransomware contro gli ospedali nonostante l’epidemia di Coronavirus attualmente in corso, confermando di aver rilevato durante lo scorso fine settimana un numero significativo di attacchi ransomware contro organizzazioni ed infrastrutture impegnate nella risposta ai virus COVID19.

Secondo l’organo di Polizia internazionale, gruppi di criminali informatici stanno prendendo di mira le organizzazioni del settore sanitario tramite campagne di malspam a tema COVID-19, ovvero messaggi che col pretesto di fornire informazioni sulla pandemia invitano le vittime ad aprire allegati malevoli o cliccare su link che avviano il processo di infezione. Gli allegati utilizzati come esca appaiono ad occhi inesperti come inviati da agenzie sanitarie e governative.

Ma non si era detto che i criminali informatici avrebbero fermato gli attacchi contro gli ospedali?

Questa affermazione è in parte vera, alcune “gang” dietro le principali famiglie di ransomware hanno dichiarato una tregua per tutta la durata della pandemia di COVID-19.

Tra questi, i gruppi dietro i ransomware DoppelPaymer e Maze hanno annunciato che non avrebbero preso di mira le organizzazioni sanitarie, tuttavia alcune organizzazioni come quella che si cela dietro il ransomware Ryuk e che ha colpito aziende ed ospedali in tutti il mondo in passato si è dichiarato intenzionato a continuare a colpire gli ospedali.

Gli attacchi si sono susseguiti nelle ultime settimane, diversi attacchi hanno interessato strutture ospedaliere nei paesi maggiormente colpiti dall’epidemia, compresi gli Stati Uniti e la Spagna.

Anche il colosso Microsoft qualche giorno fa ha avvertito dozzine di ospedali dei rischi di attacchi ransomware sollecitando l’adozione di misure di sicurezza per proteggere le strutture da attacchi informatici.

Come proteggere gli ospedali e le infrastrutture operanti nel settore sanitario?

È necessario uno sforzo congiunto che coinvolga organizzazioni governative, forze dell’ordine, aziende di cyber security e le stesse aziende del settore sanitario affinché condividano informazioni sugli attacchi e sugli attori malevoli.

Di seguito le raccomandazioni fornite dall’Interpol agli ospedali ed alle organizzazioni sanitarie per la protezione dei loro sistemi da un attacco di ransomware:

- Aprire e-mail o scaricare software/applicazioni solo da fonti attendibili.

- Non cliccare sui collegamenti o aprire allegati di e-mail che non ci si aspettava di ricevere o provenienti da un mittente sconosciuto.

- Utilizzare sistemi anti-spam.

- Eseguire il backup frequente di tutti i file importanti e si archivino gli stessi in sistemi separati (e.g. Nel cloud, su un’unità esterna).

- Assicurarsi di avere installato il software antivirus più recente su tutti i sistemi e dispositivi mobili e che lo stesso sia costantemente in esecuzione.

- Usare password complesse e uniche per tutti i sistemi e aggiornarle regolarmente.

Sono accorgimenti minimi per i cibernauti, ma le organizzazioni devono imparare a proteggere meglio i loro asset informatici e la privacy degli utenti.